📁 3rd-Party Apps

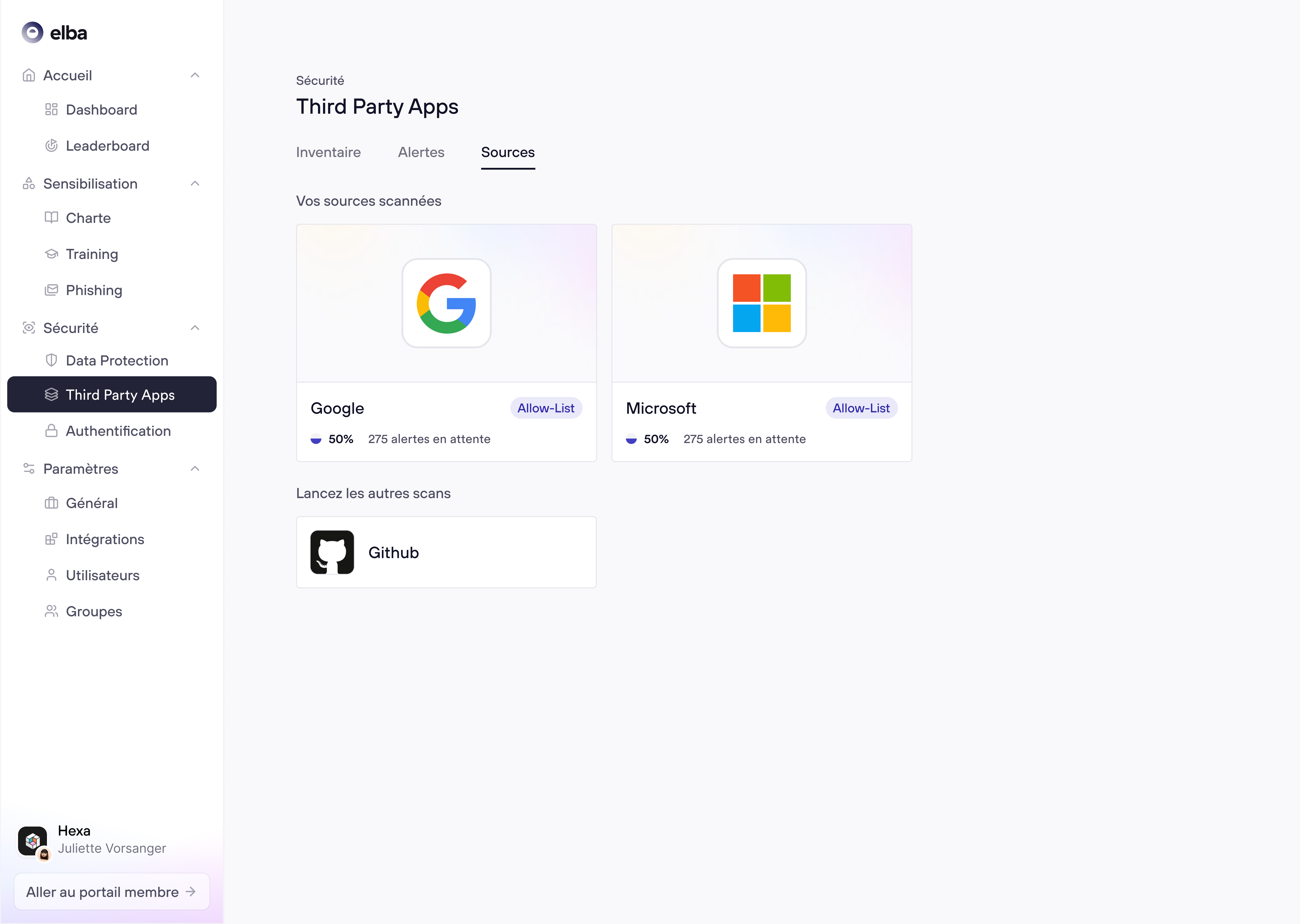

L’objectif des 3rd-party apps est de s’assurer que votre surface d’attaque est la plus faible possible, avec un minimum de tokens OAuth actifs sur votre écosystème d’applications SaaS. Après avoir lancé un scan (cf. ici), elba détectera les éléments suivants :

- Applications connectées avec des tokens OAuth tokens actifs sur le compte d'un utilisateur

Dropbox

- Applications connectées avec des tokens OAuth tokens actifs sur le compte d'un utilisateur

Github

- Applications connectées avec des tokens OAuth tokens actifs sur le compte d'un utilisateur

M365

- Applications connectées avec des tokens OAuth tokens actifs sur le compte d'un utilisateur

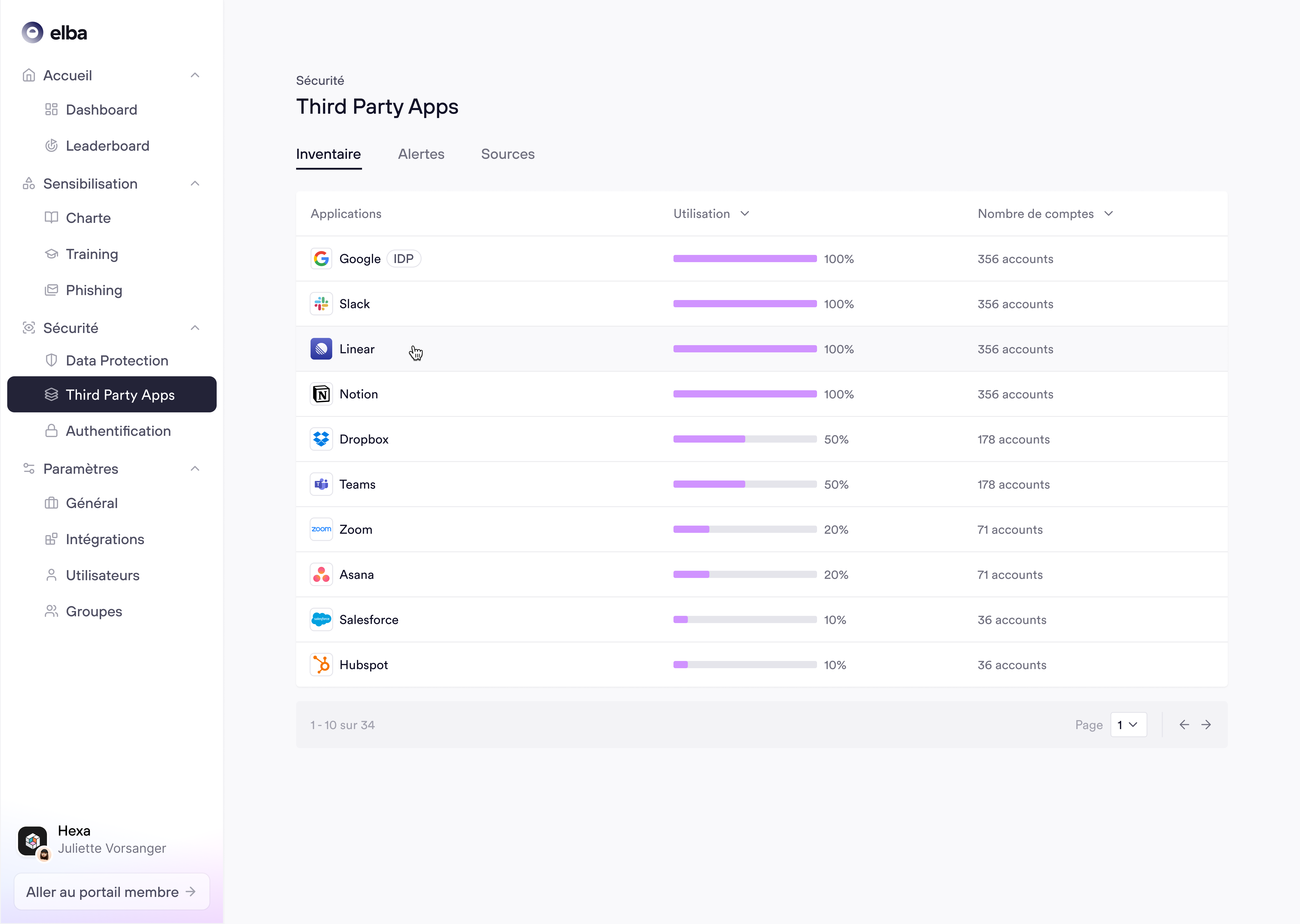

🧮 Inventaire d'applications

À l'issue des scans, vous aurez une visibilité étendue sur l'utilisation des applications SaaS au sein de votre organisation, avec la liste des applications détectées, ainsi que les comptes associés.

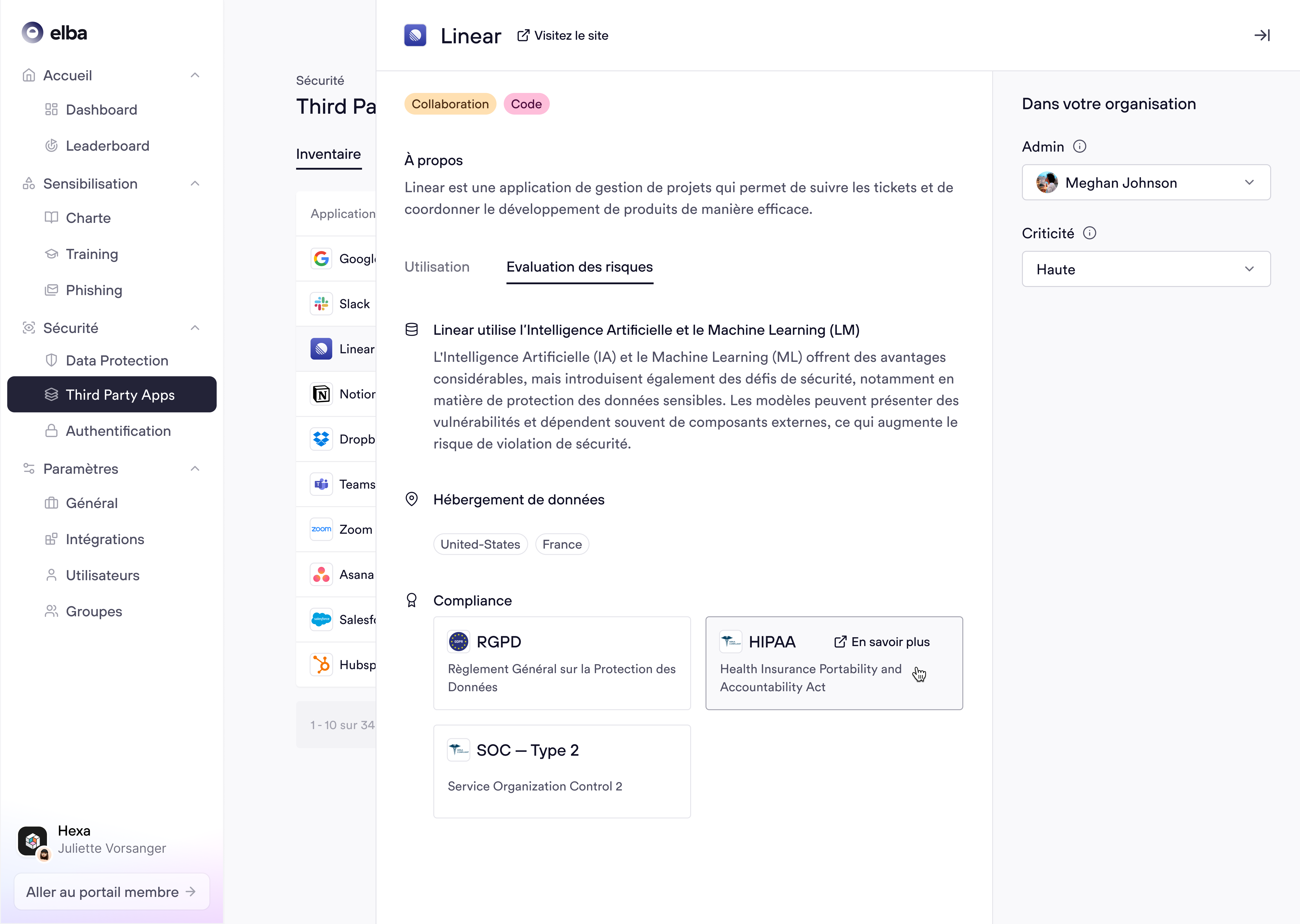

En cliquant sur chacune des applications, vous pourrez bénéficier d'informations détaillés et, notamment :

- Description & usage : qu'est-ce que cette application et qui l'utilise dans l'organisation ?

- Evaluation de risque : exposition de l'application aux LLM, hébergement des données et certifications de compliance

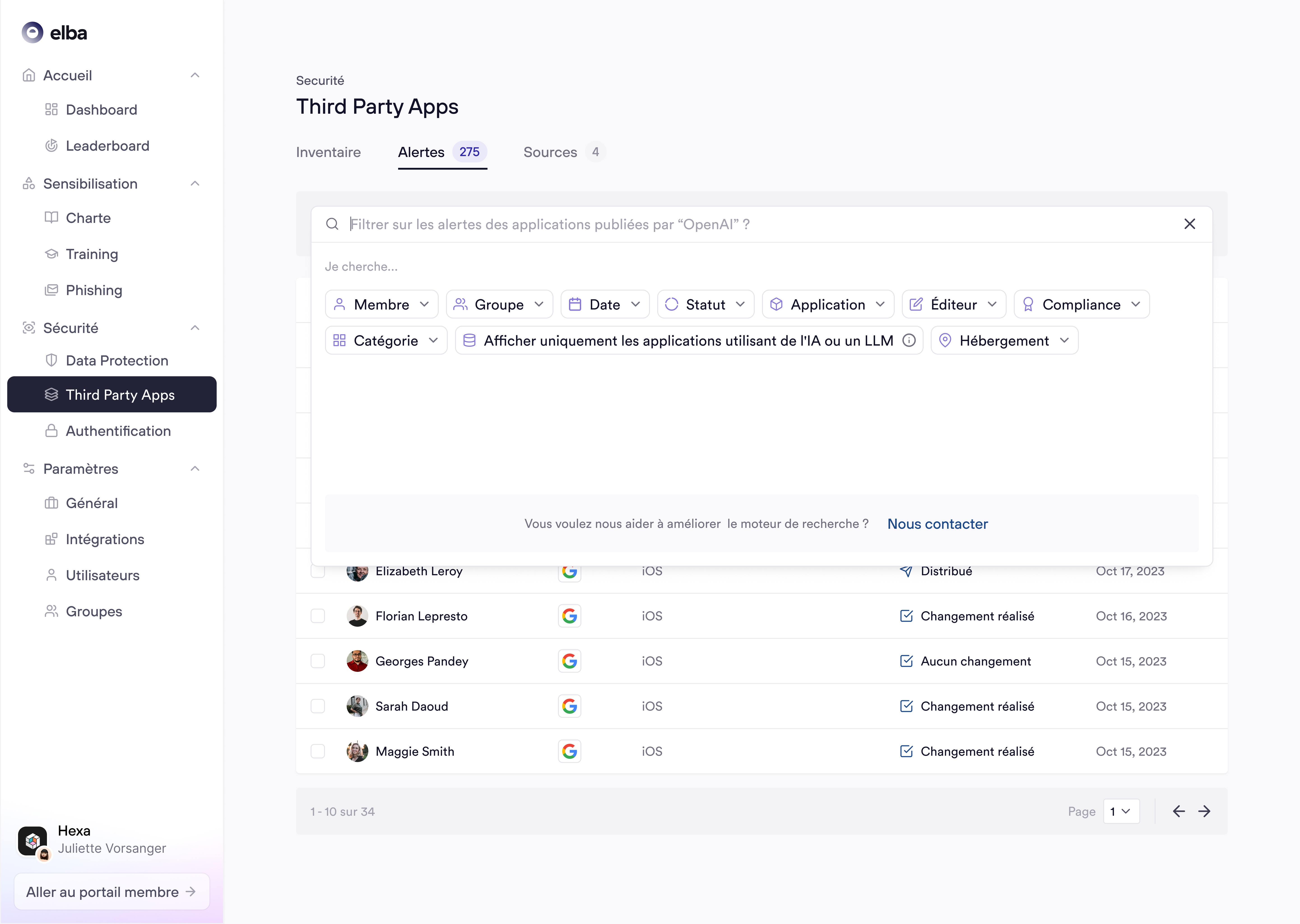

📁 Explorer les alertes

Pour chaque application détectée, des alertes seront crées pour les détenteurs de comptes. Il est important de noter qu'à ce stade aucun utilisateur ne sera notifié concernant l'alerte.

Dans l'onglet "Alertes", vous explorer toutes les applications détectées par le scan, et affiner votre recherche avec des filtres avancés. Par exemple, vous pouvez filtrer les alertes pour n'afficher que les applications utilisant un LLM, ou ayant la certification ISO27001.

🏌️ Activer les checks

Maintenant que le scan est terminé et que vous avez pu parcourir les alertes détectées par elba, vous pouvez activer les checks ; activer les checks signifie que vos équipes seront impliquées dans la résolution des alertes.

Comment ça marche ? Après l’activation du check, les utilisateurs synchronisés seront alertés afin de traiter leurs alertes de sécurité.

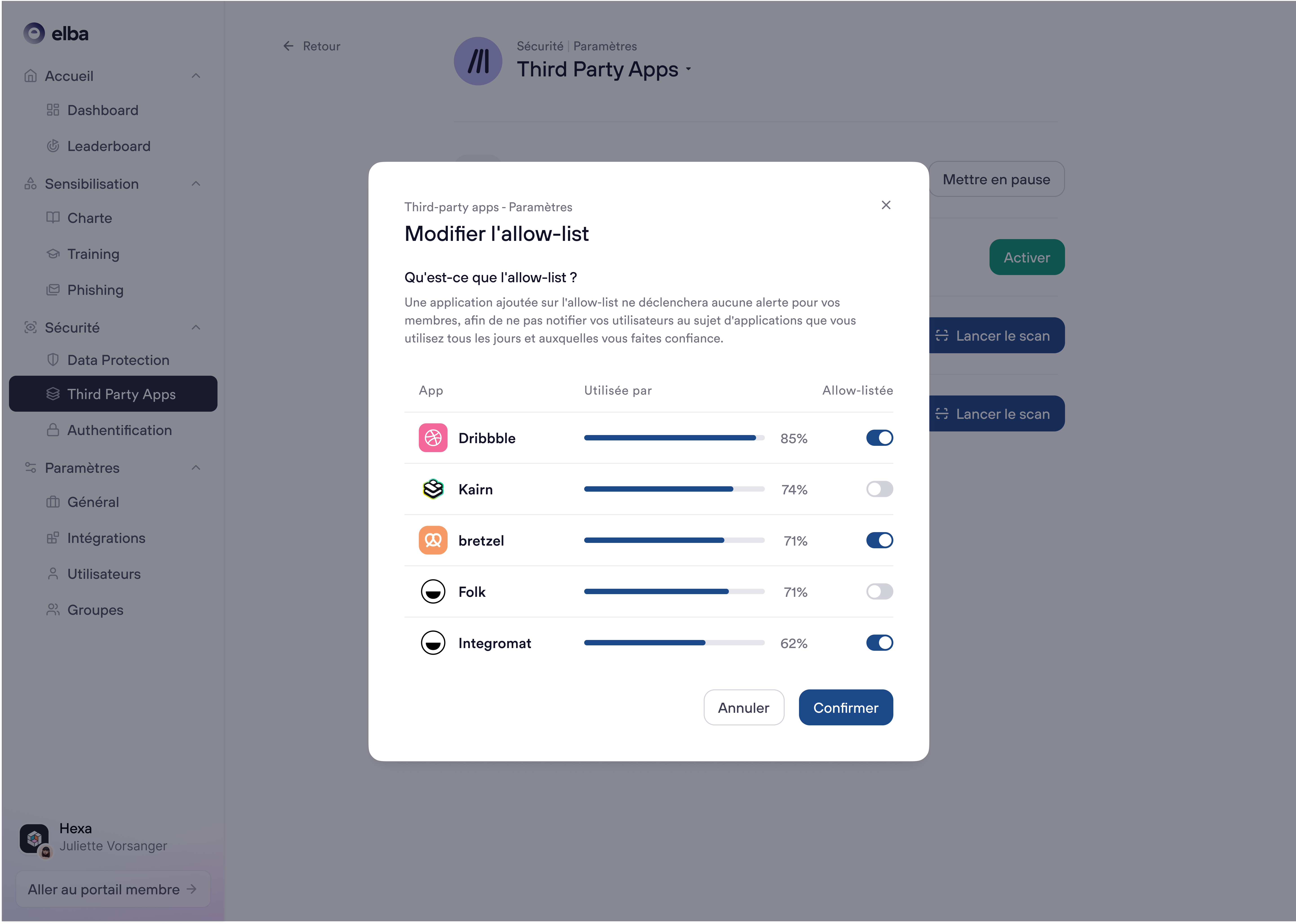

👌 Allow-list

Avant de finaliser l'activation du check, vous pouvez configurer l'Allow-list. Le but de l’Allow-list est d’éviter un trop plein d’alertes pour vos équipes, et de ne les solliciter que pour des alertes pertinentes.

Au moment de l’activation du check, la liste de toutes les applications utilisées par vos utilisateurs sera affichée. Si vous considérez certaines de ces applications comme étant de confiance, vous pourrez les placer sur allow-list ; les alertes relatives à ces applications seront supprimées, et elles ne seront donc pas transmises à vos équipes.

🌟 Confirmer l'activation du check

Lorsque tous ces paramètrages ont été réalisés, vous pouvez activer les checks. Une fois le check activé, les alertes seront transmises à vos équipes.

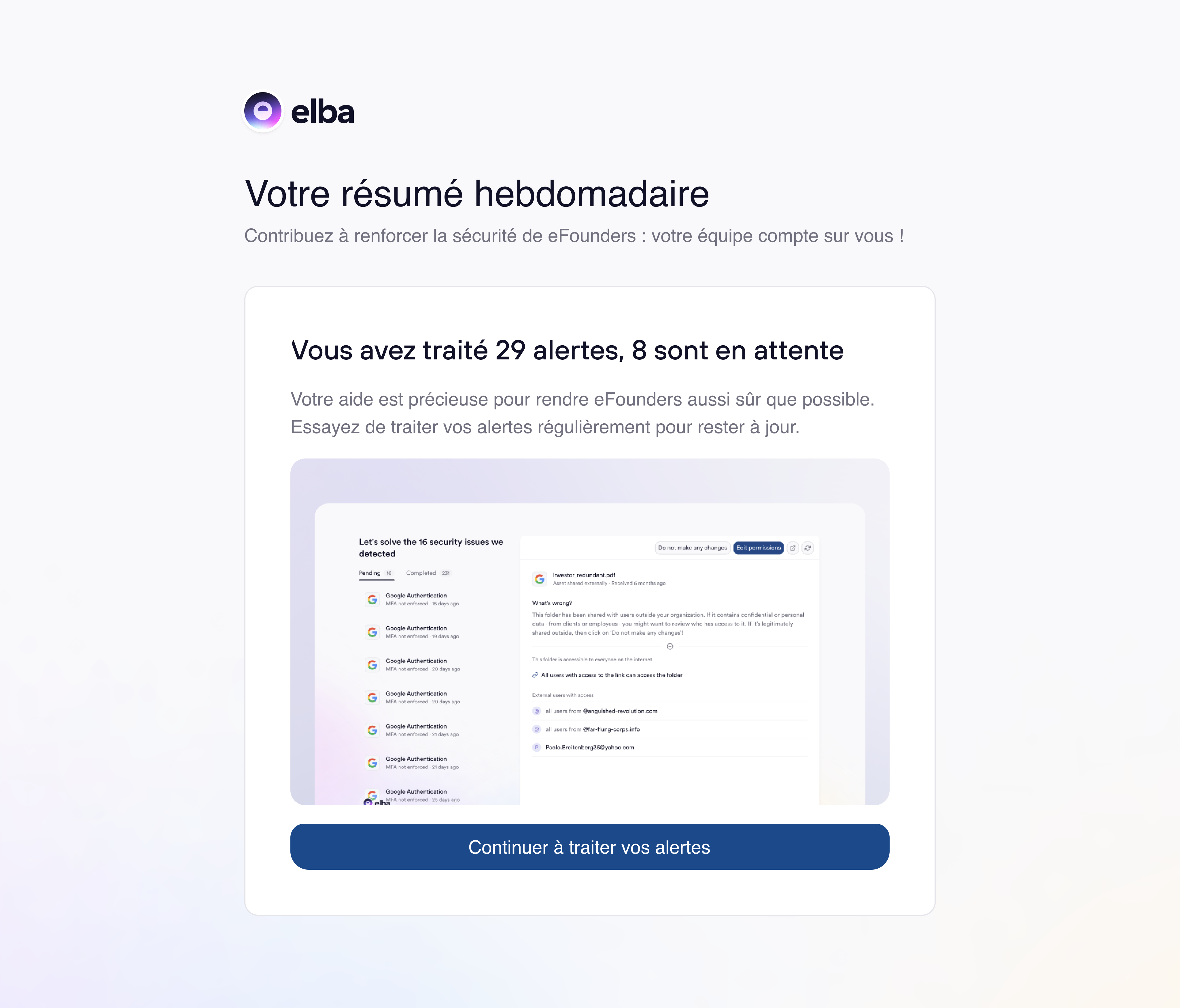

Les utilisateurs recevront chaque vendredi un weekly digest, qui regroupe l'ensemble des actions à prendre sur elba ; pour en savoir exactement comment, et quand, merci de consulter cette section dédiée aux notifications.

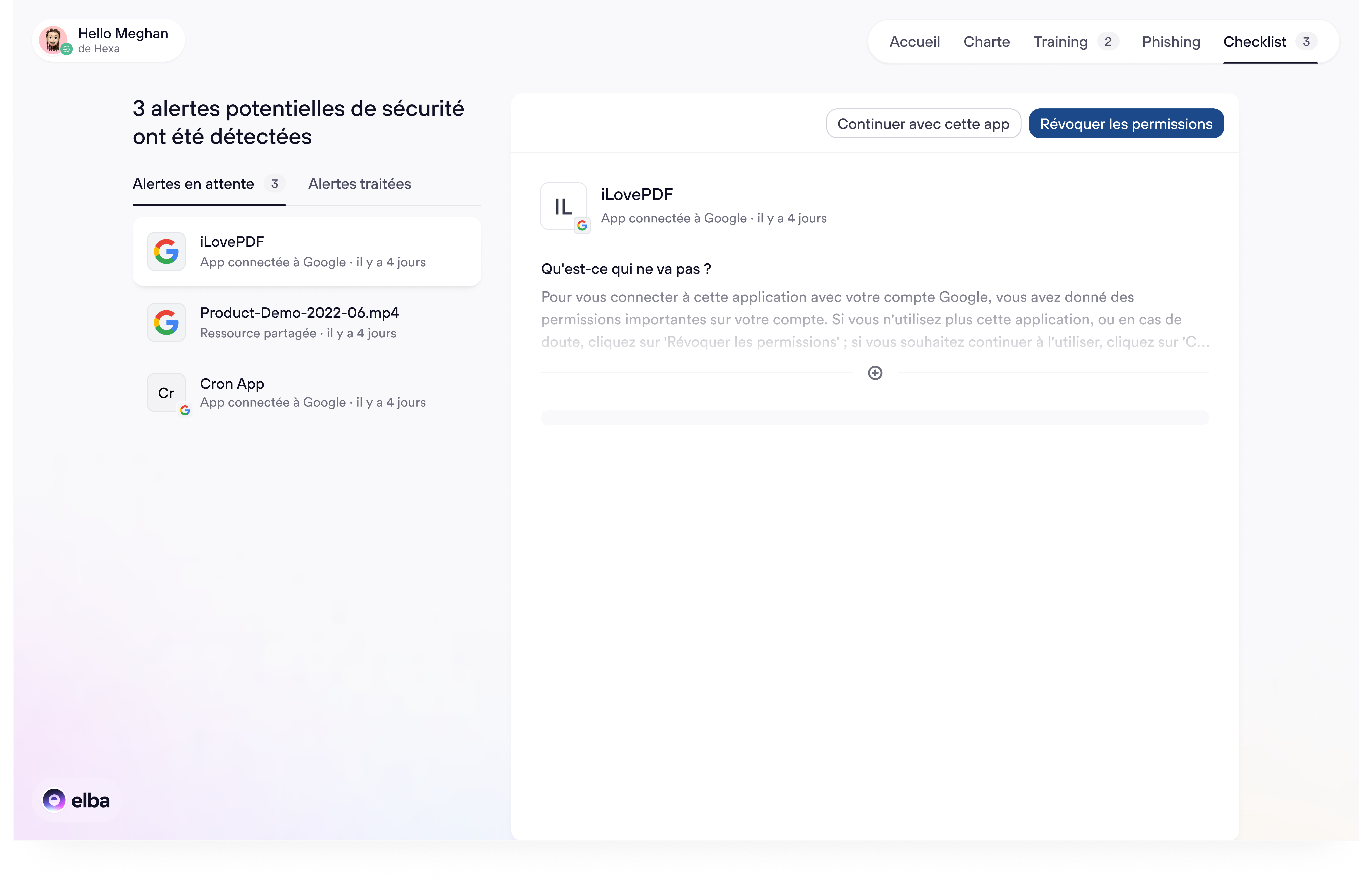

📁 Remédiation par l'utilisateur

Les membres pourront traiter leurs alertes de sécurité directement depuis leur espace personnel, dans l’onglet “Checklist”. Chaque alerte sera contextualisée et ils seront accompagnés pour la résoudre.

Concernant les alertes liées à 3rd-party apps, deux options sont possibles pour traiter l’alerte :

- Continuer avec cette app : cette application est critique pour le travail de l’utilisateur et il souhaite continuer de l’utiliser

- Révoquer les permissions : cette application n’est pas critique ou plus utilisée, et l'utilisateur souhaite en révoquer les permissions

En cliquant sur “Révoquer les permissions”, les tokens AuthO de l’application concernée seront révoqués, que l’utilisateur n’aie à quitter elba.